Punti chiave

- Più di 6.000 siti web sono stati violati da una campagna che utilizzava falsi plugin di WordPress.

- La campagna, denominata ClickFix, utilizza credenziali rubate per installare plug-in dannosi che forniscono malware e strumenti per il furto di informazioni a utenti ignari.

- Ad agosto 2023, un totale di oltre 25.000 siti Web sono stati interessati da ClickFix.

Gli hacker hanno compromesso più di 6.000 siti Web attraverso una campagna utilizzando falsi plugin di WordPress. Questa campagna, chiamata ClickFix, utilizza credenziali rubate per installare plugin dannosi che forniscono malware e strumenti per il furto di informazioni a utenti ignari. Questa campagna ha infettato più di 6.000 siti con questi plugin non autorizzati da giugno 2024, ha riferito il team di sicurezza di GoDaddy.

Fare clic su Ripara

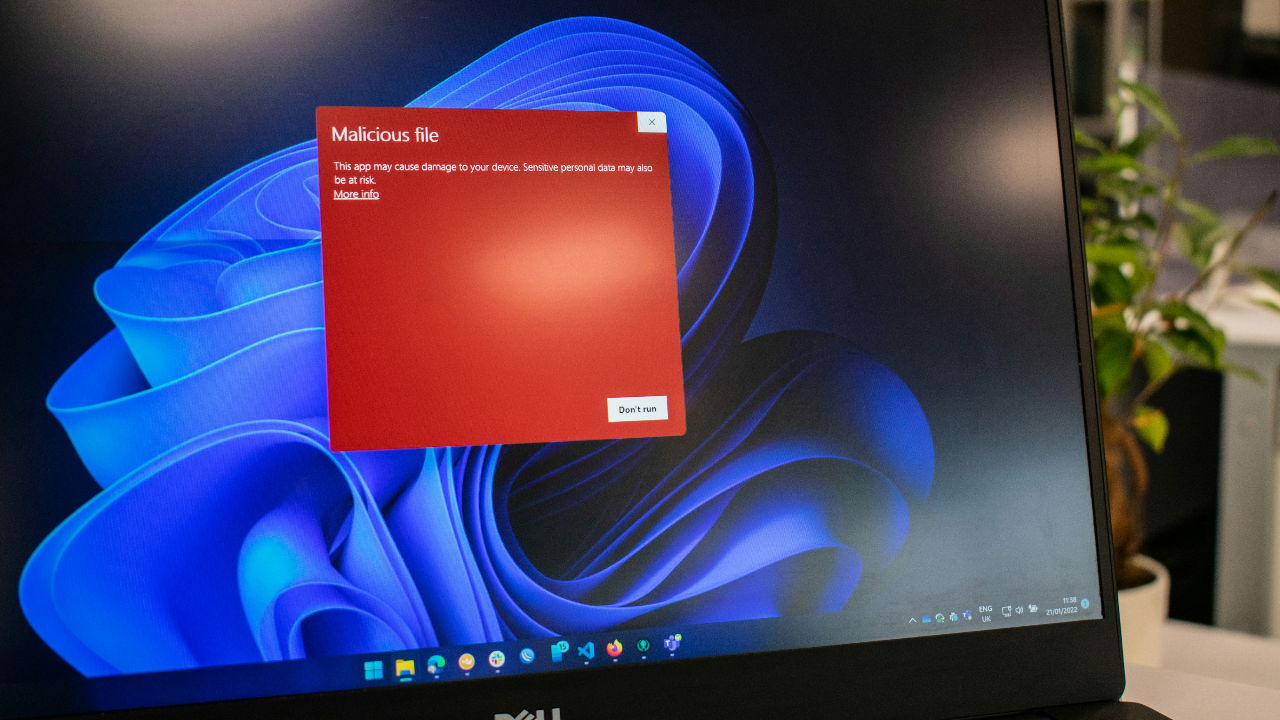

L'attività di ClickFix risale all'agosto 2023 e ora ha infettato oltre 25.000 siti web. Vale la pena notare che gli aggressori non hanno sfruttato le vulnerabilità note di WordPress; Sembra invece che abbiano ottenuto credenziali di amministratore WordPress legittime per ciascun sito interessato. Questi plugin falsi sono progettati per apparire innocui agli amministratori dei siti web. Tuttavia, i visitatori di questi siti potrebbero riscontrare richieste di aggiornamento del browser fraudolente e altri contenuti dannosi.

I plugin inseriscono codice JavaScript dannoso contenente una variante del falso malware di aggiornamento del browser noto come EtherHiding. Questo malware utilizza la tecnologia blockchain e i contratti intelligenti per scaricare payload dannosi. Quando JavaScript viene eseguito nel browser di un utente, fornisce false notifiche di aggiornamento del browser che inducono gli utenti a installare software dannoso come Trojan di accesso remoto (RAT) o ladri di informazioni come Vidar Stealer e Lumma Stealer.

Vantaggi dei componenti aggiuntivi falsi

Utilizza componenti aggiuntivi falsi Nomi comuni Come “Advanced User Manager” o “Quick Cache Cleaner”. Le loro cartelle contengono solo tre file: un file Index.php, un file .DS_Store e un file -script.js il cui nome di solito corrisponde al titolo del plugin. Il parere precisa che il codice sottostante è volutamente semplice per non destare sospetti. L'aggancio dell'azione wp_enqueue_scripts carica lo script dannoso dalla directory del plugin nelle pagine di WordPress.

La presenza di credenziali di amministratore di WordPress valide indica che gli hacker hanno utilizzato metodi come attacchi di forza bruta, campagne di phishing o persino infezioni da malware sui computer degli amministratori dei siti Web per ottenere queste credenziali. L'autenticazione a più fattori e altri controlli di accesso, come la verifica dell'ID del dispositivo, i controlli di integrità e il rilevamento della posizione, possono mitigare il rischio di furto di credenziali.

Se vuoi accedere a tutti gli articoli, goditi temporaneamente la nostra promozione e iscriviti qui!